Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | TUTTI

Ordinato per Nome decrescente Ordina per: Cognome | Nome

Accountability | |||

|---|---|---|---|

RADIUS | |||

|---|---|---|---|

RADIUS ovvero (Remote Authentication Dial-In User Service), eseguito nel livello di applicazione ha la possibilità di utilizzare 2 protocolli differenti udp e tcp, spesso, è utilizzato dagli ISP (fornitore di servizi Internet) e dalle aziende per gestire l'accesso a Internet o reti interne, reti wireless e servizi integrati di posta elettronica. Le reti che comprendono RADIUS solitamente contengono un componente client RADIUS che comunica con il server RADIUS.

| |||

Crittografia | ||||

|---|---|---|---|---|

La crittografia ("scrittura nascosta" in greco) altera (cifra) il messaggio tra due utenti in modo tale che esso risulti incomprensibile ad un soggetto terzo che intercetti il messaggio; garantisce pertanto la riservatezza del messaggio.

| ||||

Crittografia simmetrica | |||

|---|---|---|---|

La Crittografia simmetrica utilizza algoritmi a chiave simmetrica per cifrare e decifrare messaggi; la chiave è la stessa per entrambe le operazioni, da cui l'attributo "simmetrica". | |||

Chiave di cifratura | |||

|---|---|---|---|

Una chiave di cifratura è un‘informazione usata come parametro in un algoritmo di cifratura per alterare i dati trasmessi in modo tale da renderli incomprensibili a occhi indiscreti (a meno che non si abbia la chiave)

| |||

Chiave pubblica | |||

|---|---|---|---|

Una chiave pubblica è una chiave di cifratura utilizzata in coppia con la corrispondente chiave privata. La caratteristica di queste chiavi è che ciò che viene cifrato con una, può essere decifrato solo con l’altra; e viceversa. La chiave pubblica viene depositata presso enti nazionali accreditati (PKI) e consegnata a chi la vuole.

Classico schema di comunicazione riservata, tra utenti, con chiavi asimmetriche | |||

KDC | |||

|---|---|---|---|

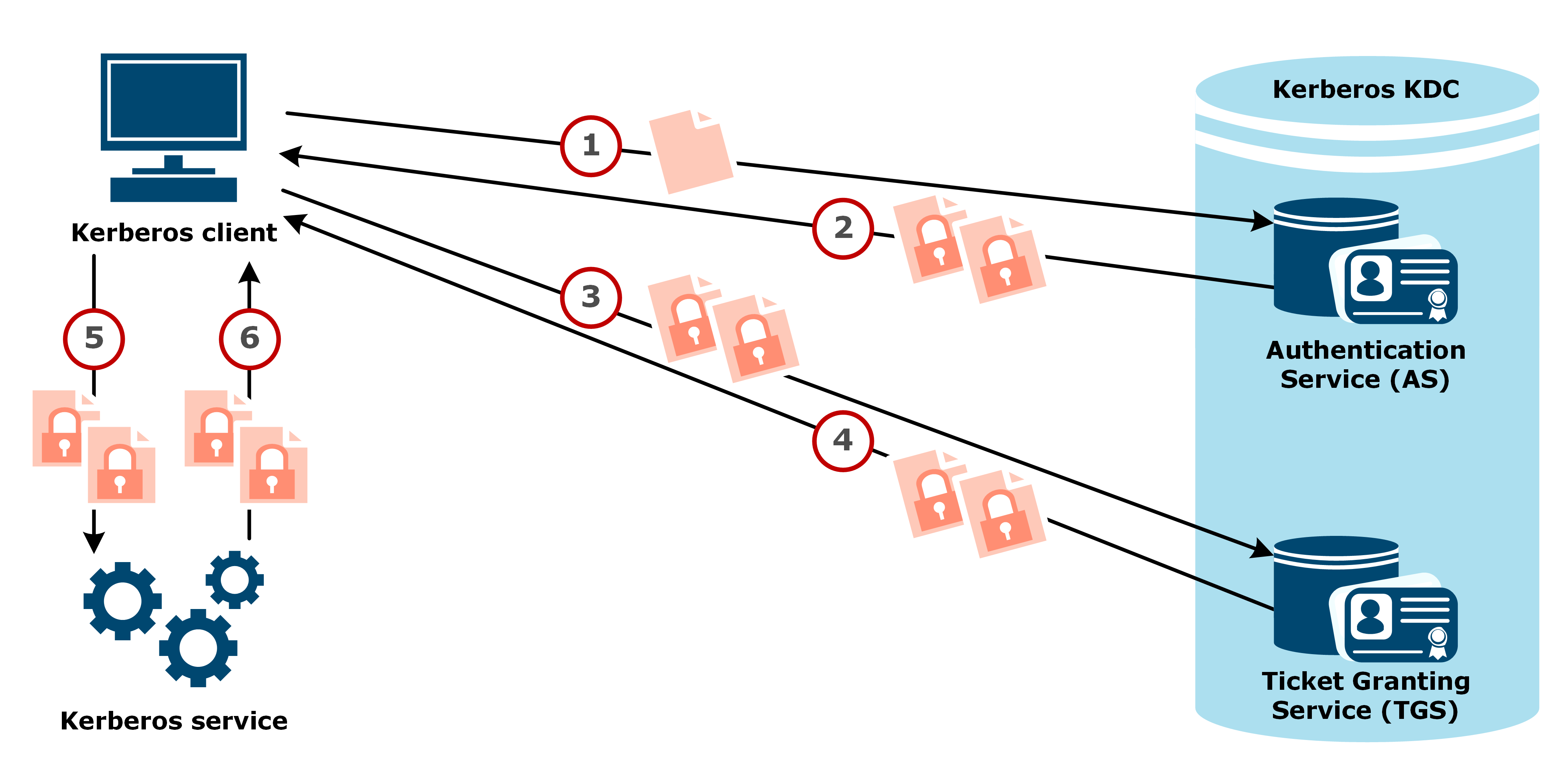

Il KDC è un server che condivide una chiave simmetrica con ognuno degli utenti registrati; pertanto è in grado di comunicare in segretezza con ciascuno di essi. Supponendo che A e B siano due utenti registrati presso il KDC e che KA e KB siano le rispettive memorizzate nel KDC, la procedura che consente ad A e B di comunicare in segretezza è:

nella figura uno schema con KDC utilizzato da Kerberos

| |||

PKI | |||

|---|---|---|---|

Semplificando un po' potremmo dire che una PKI è l'insieme delle Certification Authority, ovvero una struttura che mantiene, aggiorna, verifica e garantisce le chiavi pubbliche di vari soggetti/imprese. in figura un dettaglio della struttura reale di una PKI

| |||

Plaintext | |||

|---|---|---|---|

Testo in chiaro o Plaintext è il messaggio originale senza alcuna cifratura, comprensibile e leggibile da chiunque.

| |||

Schema challenge/response | ||||

|---|---|---|---|---|

Lo schema challenge/response serve a garantire l'autenticazione. Consiste in una serie di passaggi:

Tale schema prevede che la password sia condivisa. Con questo schema si evita l'attacco replay. | ||||