Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

Caratteri speciali | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | TUTTI

S |

|---|

Session Key | |||

|---|---|---|---|

La session key è una chiave simmetrica monouso che cambia ad ogni sessione (comunicazione) tra client e server, o tra una coppia di utenti. Viene generata casualmente a ogni sessione e inviata all'altro lato della comunicazione. Per impedire l'intercettazione e eventuale decodifica della chiave di sessione, lo scambio avviene in modo sicuro attraverso l'utilizzo della crittografia asimmetrica. | |||

Shared key | |||

|---|---|---|---|

Chiave segreta condivisa tra due utenti che devono comunicare in maniera sicura utilizzando un algoritmo di crittografia a chiave simmetrica. | |||

Sicurezza informatica | |||

|---|---|---|---|

Sinonimo di CyberSecurity | |||

Sniffer | |||

|---|---|---|---|

Sniffing | |||

|---|---|---|---|

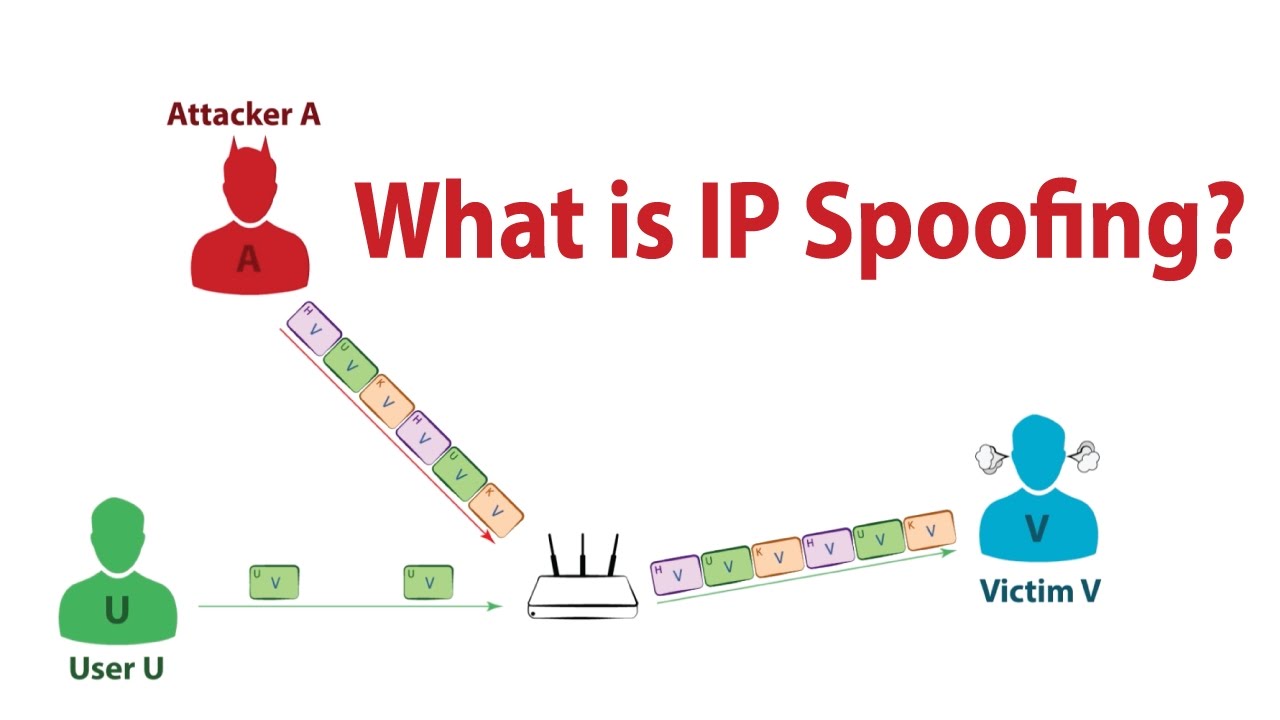

Lo sniffing è l’attività di intercettazione dei dati in tempo reale tramite software specifici - sniffer - caricati su apparati che rimangono nascosti durante la comunicazione fra due host. | |||

T |

|---|

Testo cifrato | |||

|---|---|---|---|

Traduzione per ciphertext | |||

Testo in chiaro | |||

|---|---|---|---|

Traduzione italiana di plaintext | |||

U |

|---|

Username | |||

|---|---|---|---|

Nome che identifica univocamente in rete e in locale l’utente di un servizio informatico; esempi: posta elettronica, chat line, siti che richiedono una registrazione. Definisce il nome con il quale l'utente viene riconosciuto da un computer, da un programma o da un server. | |||

W |

|---|

Wireshark | |||

|---|---|---|---|

In informatica e telecomunicazioni Wireshark è un software per analisi di protocollo o packet sniffer utilizzato per la soluzione di problemi di rete, per l'analisi e lo sviluppo di software di comunicazione e per la didattica, possedendo tutte le caratteristiche di un analizzatore di protocollo standard. | |||