Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

Ordinato per Data di creazione crescente Ordina cronologicamente per: Ultimo aggiornamento | Data di creazione

Pagina: (Precedente) 1 2 3 4 5 6 7 (Successivo)

TUTTI

Cifrario a Trasposizione | |||

|---|---|---|---|

Il Cifrario a Trasposizione è una tecnica crittografica in cui i caratteri del testo vengono rimescolati con una permutazione degli elementi, mantenendone così la frequenza. Un esempio è il seguente: mittente e destinatario si accordano su una chiave segreta condivisa. Il mittente scrive un testo in una matrice (con righe e colonne) avente tante colonne quante sono le lettere della chiave e tante righe fino a contenere il testo, con eventuale riempimento dell'ultima riga; il testo viene poi spedito per colonne, riordinate in base all'ordine alfabetico della chiave. Il destinatario, usando la chiave, ricostruisce il messaggio individuando le colonne e riordinandole. | |||

Shared key | |||

|---|---|---|---|

Chiave segreta condivisa tra due utenti che devono comunicare in maniera sicura utilizzando un algoritmo di crittografia a chiave simmetrica. | |||

Chiave | |||

|---|---|---|---|

Un locale può essere protetto da una serratura che ne consente l'apertura a patto di possedere la giusta chiave, che risulta l'unico modo per accedere al locale e va custodita con attenzione affinché non venga rubata. Sfruttando questa analogia, in ambito cybersecurity la chiave è genericamente un elemento che consente l'accesso a una risorsa/sistema/servizio; la password è un esempio banale di chiave di accesso, ma più spesso la chiave è intesa come una stringa di bit usata come parametro in un algoritmo di (de)cifratura. La chiave deve essere segreta e accessibile solo a chi è autorizzato. | |||

Spoofing | |||

|---|---|---|---|

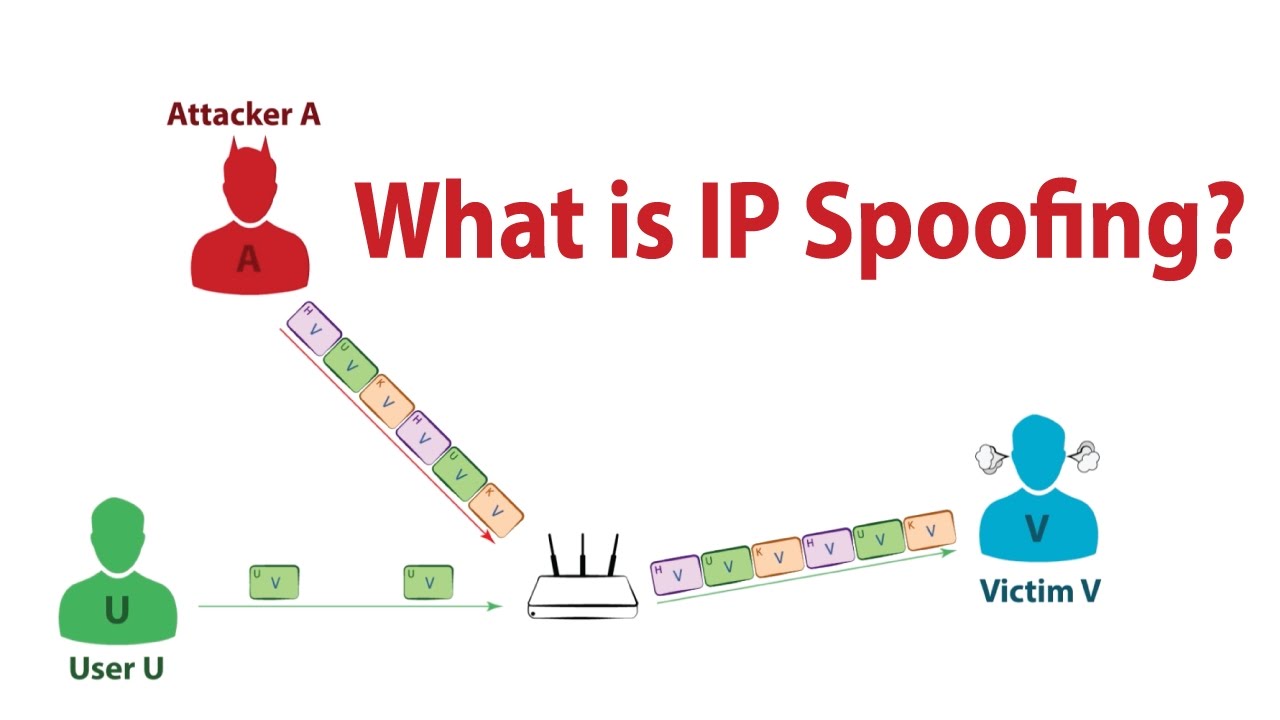

Lo spoofing è la falsificazione dell'identità; un attacco informatico che usi lo spoofing produce pacchetti che sembrano provenire da un'altra sorgente. Nella figura l'attaccante A comunica con V spacciandosi per U

| |||

Autenticazione con crittografia asimmetrica | |||

|---|---|---|---|

Un qualunque elemento crittografato con la chiave privata del mittente può essere decodificato solo la sua chiave pubblica (non esistono altri metodi per decifrarlo); questo è un modo per autenticare il mittente, e per implementare anche la non-ripudiabilità. Tale autenticazione si usa in molte applicazioni crittografiche, tra cui la firma digitale. | |||

Account | |||

|---|---|---|---|

Account - o per meglio dire: account utente - è sinonimo di "utenza informatica". Come nella realtà ci si registra presso un servizio con una utenza, così nei sistemi informatici ci si registra presso un server o un sistema con un account; in questo modo si ottiene l'accesso a risorse/dati/servizi/... Nel gergo comune si associa al termine account la coppia username+password, che costituiscono di fatto le credenziali più diffuse di un account. Quando un utente tenta di entrare in un servizio col proprio account, si sta realizzando il processo di autenticazione; successivamente l'utente avrà l'autorizzazione a usufruire di particolari dati/servizi/risorse/... e la sua attività sarà tracciata mediante meccanismi di accountability. Non è sempre vero che un account sia associato ad una persona fisica; è tipico nei sistemi operativi sentir parlare di "account di sistema", associati a particolari processi dell'OS.

| |||

Nonce | |||

|---|---|---|---|

Number once (numero che viene utilizzato una sola volta e non può essere ripetuto); ampiamente utilizzato nello schema challenge & response. | |||

Certification Authority | ||||

|---|---|---|---|---|

La CA (Certification Authority), è un ente abilitato ad emettere un Certificato Digitale attraverso una procedura che segue standard internazionali.

| ||||

Criptografia | |||

|---|---|---|---|

La criptografia è un insieme di procedure ideate allo scopo di nascondere il significato di un messaggio a tutti tranne al legittimo destinatario | |||

Pagina: (Precedente) 1 2 3 4 5 6 7 (Successivo)

TUTTI