Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | ALL

Currently sorted First name descending Sort by: Surname | First name

Crittografia | ||||

|---|---|---|---|---|

La crittografia ("scrittura nascosta" in greco) altera (cifra) il messaggio tra due utenti in modo tale che esso risulti incomprensibile ad un soggetto terzo che intercetti il messaggio; garantisce pertanto la riservatezza del messaggio.

| ||||

Crittografia simmetrica | |||

|---|---|---|---|

La Crittografia simmetrica utilizza algoritmi a chiave simmetrica per cifrare e decifrare messaggi; la chiave è la stessa per entrambe le operazioni, da cui l'attributo "simmetrica". | |||

Chiave di cifratura | |||

|---|---|---|---|

Una chiave di cifratura è un‘informazione usata come parametro in un algoritmo di cifratura per alterare i dati trasmessi in modo tale da renderli incomprensibili a occhi indiscreti (a meno che non si abbia la chiave)

| |||

Chiave pubblica | |||

|---|---|---|---|

Una chiave pubblica è una chiave di cifratura utilizzata in coppia con la corrispondente chiave privata. La caratteristica di queste chiavi è che ciò che viene cifrato con una, può essere decifrato solo con l’altra; e viceversa. La chiave pubblica viene depositata presso enti nazionali accreditati (PKI) e consegnata a chi la vuole.

Classico schema di comunicazione riservata, tra utenti, con chiavi asimmetriche | |||

KDC | |||

|---|---|---|---|

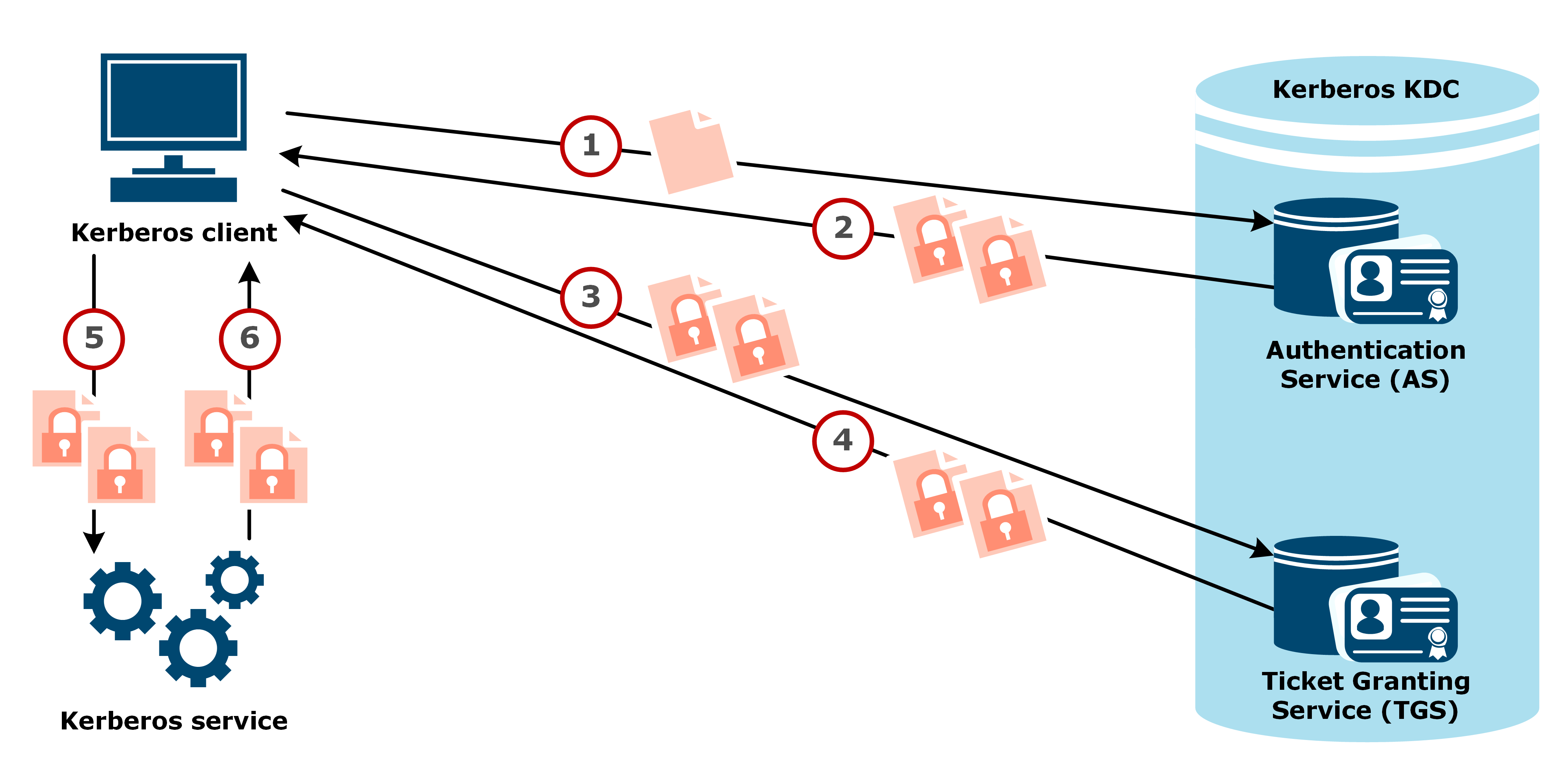

Il KDC è un server che condivide una chiave simmetrica con ognuno degli utenti registrati; pertanto è in grado di comunicare in segretezza con ciascuno di essi. Supponendo che A e B siano due utenti registrati presso il KDC e che KA e KB siano le rispettive memorizzate nel KDC, la procedura che consente ad A e B di comunicare in segretezza è:

nella figura uno schema con KDC utilizzato da Kerberos

| |||

PKI | |||

|---|---|---|---|

Semplificando un po' potremmo dire che una PKI è l'insieme delle Certification Authority, ovvero una struttura che mantiene, aggiorna, verifica e garantisce le chiavi pubbliche di vari soggetti/imprese. in figura un dettaglio della struttura reale di una PKI

| |||

Plaintext | |||

|---|---|---|---|

Testo in chiaro o Plaintext è il messaggio originale senza alcuna cifratura, comprensibile e leggibile da chiunque.

| |||

Schema challenge/response | ||||

|---|---|---|---|---|

Lo schema challenge/response serve a garantire l'autenticazione. Consiste in una serie di passaggi:

Tale schema prevede che la password sia condivisa. Con questo schema si evita l'attacco replay. | ||||

Session Key | |||

|---|---|---|---|

La session key è una chiave simmetrica monouso che cambia ad ogni sessione (comunicazione) tra client e server, o tra una coppia di utenti. Viene generata casualmente a ogni sessione e inviata all'altro lato della comunicazione. Per impedire l'intercettazione e eventuale decodifica della chiave di sessione, lo scambio avviene in modo sicuro attraverso l'utilizzo della crittografia asimmetrica. | |||

Criptografia | |||

|---|---|---|---|

La criptografia è un insieme di procedure ideate allo scopo di nascondere il significato di un messaggio a tutti tranne al legittimo destinatario | |||

Crittografia asimmetrica | ||||

|---|---|---|---|---|

La crittografia asimmetrica utilizza una coppia di chiavi: con una si cifra, solo con l'altra si decifra; i ruoli si possono invertire; pur conoscendo una chiave non è praticamente possibile dedurre l'altra. E' usatissima nella Cybersecurity, ad esempio nello scambio delle chiavi di sessione. In molti contesti le due chiavi prendono il nome rispettivamente di chiave privata e di chiave pubblica; in questo modo è consentita la distribuzione a tutti della chiave pubblica di un soggetto, che dovrà tenere segreta la propria chiave privata; in questo modo si possono implementare riservatezza e autenticazione. La crittografia asimmetrica potremmo dire che è più "sicura" rispetto alla crittografia simmetrica, ma è decisamente più lenta. In figura l'utilizzo della crittografia asimmetrica per scambiare messaggi riservati:

| ||||

Sniffing | |||

|---|---|---|---|

Lo sniffing è l’attività di intercettazione dei dati in tempo reale tramite software specifici - sniffer - caricati su apparati che rimangono nascosti durante la comunicazione fra due host. | |||

Cifrario a Sostituzione | |||

|---|---|---|---|

Il cifrario a sostituzione è un metodo di cifratura in cui ogni carattere del testo in chiaro è sostituito con un altro carattere, secondo uno schema regolare (algoritmo di cifratura). Il destinatario inverte il processo per decifrare il testo originario. Uno dei più famosi è il cifrario di Cesare. | |||

DES | |||

|---|---|---|---|

DES (Data Encryption Standard) è un algoritmo di cifratura con chiave simmetrica a 64 bit, antenato di molti algoritmi della Cybersecurity. Presenta alcuni difetti, infatti i computer moderni possono forzare una chiave DES in poche ore. Fa ampio uso dell'operatore logico XOR. Con il DES il testo viene suddiviso in blocchi di 64 bit. Nel corso degli anni, vista le vilazioni dell'algoritmo, è stato sostituito prima dal 3DES e successivamente dal AES. . | |||

Firma digitale | |||

|---|---|---|---|

La firma digitale è una forma di identificazione del soggetto usata nei documenti informatici, esattamente come la firma manuale sui documenti cartacei; per essere utilizzata ha bisogno di un apposito kit. Il documento firmato digitalmente non può più essere modificato. La firma digitale utilizza la crittografia asimmetrica; i formati tipici sono pksc#7, PDF, XML. Da non confondersi con la firma digitalizzata che è la scansione della firma manuale. | |||

Firma digitalizzata | |||

|---|---|---|---|

La firma digitalizzata non è da confondersi con la firma digitale e consiste nella scansione tramite un tablet della firma manuale

| |||

Passphrase | |||

|---|---|---|---|

Consiste in una password più efficace, perchè si tratta di un insieme di frasi che si utilizzano nella fase di autenticazione a un servizio/sistema/risorsa. Essendo un insieme di frasi risulta più difficile da violare.

| |||

Password | |||

|---|---|---|---|

La password è una parola segreta che l'utente deve digitare nella fase di autenticazione a un servizio/sistema/risorsa; è quasi sempre accompagnata dalla username. Oggi si parla anche di passphrase come miglioramento della sicurezza. | |||