Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | TUTTI

Ordinato per Nome crescente Ordina per: Cognome | Nome

Pagina: 1 2 3 (Successivo)

TUTTI

Autenticazione con crittografia asimmetrica | |||

|---|---|---|---|

Un qualunque elemento crittografato con la chiave privata del mittente può essere decodificato solo la sua chiave pubblica (non esistono altri metodi per decifrarlo); questo è un modo per autenticare il mittente, e per implementare anche la non-ripudiabilità. Tale autenticazione si usa in molte applicazioni crittografiche, tra cui la firma digitale. | |||

AAA | |||

|---|---|---|---|

Sigla per Authentication Authorization Accountability Esistono server AAA; il loro servizio è quello di:

Esempi di server AAA sono i server RADIUS e i server TACACS+ | |||

Algoritmo di cifratura | ||||

|---|---|---|---|---|

L'algoritmo di cifratura prende un testo generico (plain-text) e lo converte in una forma indecifrabile (cipher-text) per un osservatore esterno; per operare l'algoritmo ha bisogno di una chiave (è parametro dell'algoritmo). L'operazione di de-cifratura avviene: nella crittografia simmetrica con la medesima chiave della cifratura, nella crittografia asimmetrica con una chiave diversa. In figura uno schema di cifratura simmetrica:

| ||||

Autorità di certificazione | |||

|---|---|---|---|

Traduzione italiana per Certification Authority (CA) | |||

Autorizzazione | ||||

|---|---|---|---|---|

L'autorizzazione che viene concessa ad un utente/account riguarda i permessi (diritti) concessi sulle risorse (file ecc.) del sistema a cui ha avuto accesso. L'utente col massimo grado di autorizzazioni è tipicamente l'admin(istrator). | ||||

CA | |||

|---|---|---|---|

Chiave | |||

|---|---|---|---|

Un locale può essere protetto da una serratura che ne consente l'apertura a patto di possedere la giusta chiave, che risulta l'unico modo per accedere al locale e va custodita con attenzione affinché non venga rubata. Sfruttando questa analogia, in ambito cybersecurity la chiave è genericamente un elemento che consente l'accesso a una risorsa/sistema/servizio; la password è un esempio banale di chiave di accesso, ma più spesso la chiave è intesa come una stringa di bit usata come parametro in un algoritmo di (de)cifratura. La chiave deve essere segreta e accessibile solo a chi è autorizzato. | |||

Chiave condivisa | |||

|---|---|---|---|

Traduzione italiana di Shared Key | |||

Chiave di sessione | |||

|---|---|---|---|

Traduzione dell'inglese Session Key | |||

CIA | |||

|---|---|---|---|

Sigla che sta per Confidentiality Integrity Availability, le tre caratteristiche di una comunicazione sicura. | |||

Digest | |||

|---|---|---|---|

Sinonimo di hash, o codice di hash | |||

Fingerprint | |||

|---|---|---|---|

In inglese è l'impronta digitale; si utilizza come sinonimo di hash | |||

Impronta | |||

|---|---|---|---|

Si usa nella locuzione "impronta di un messaggio" ed è sinonimo di hash | |||

Integrità | ||||

|---|---|---|---|---|

L'integrità di un messaggio è la proprietà che il messaggio non sia stato alterato durante la comunicazione. Un messaggio è integro all'arrivo se coincide con quanto è stato inviato. L'integrità può essere compromessa per gli errori e i disturbi nella comunicazione, oppure intenzionalmente per attività di hacker. L'integrità viene assicurata associando al messaggio un codice di pochi byte (2÷64 tipicamente) calcolato attraverso un algoritmo; tale codice prende il nome, a seconda dei casi, di: checksum, CRC, hash, MAC, ... Questo codice viene spedito insieme al messaggio e ricalcolato a destinazione; se questi due valori non coincidono significa che il contenuto non è conforme all'originale inviato. | ||||

MAC | |||

|---|---|---|---|

MAC è un acronimo che significa: Message Authentication Code | |||

Message Authentication Code | |||

|---|---|---|---|

Siglato con MAC è un sinonimo di hash | |||

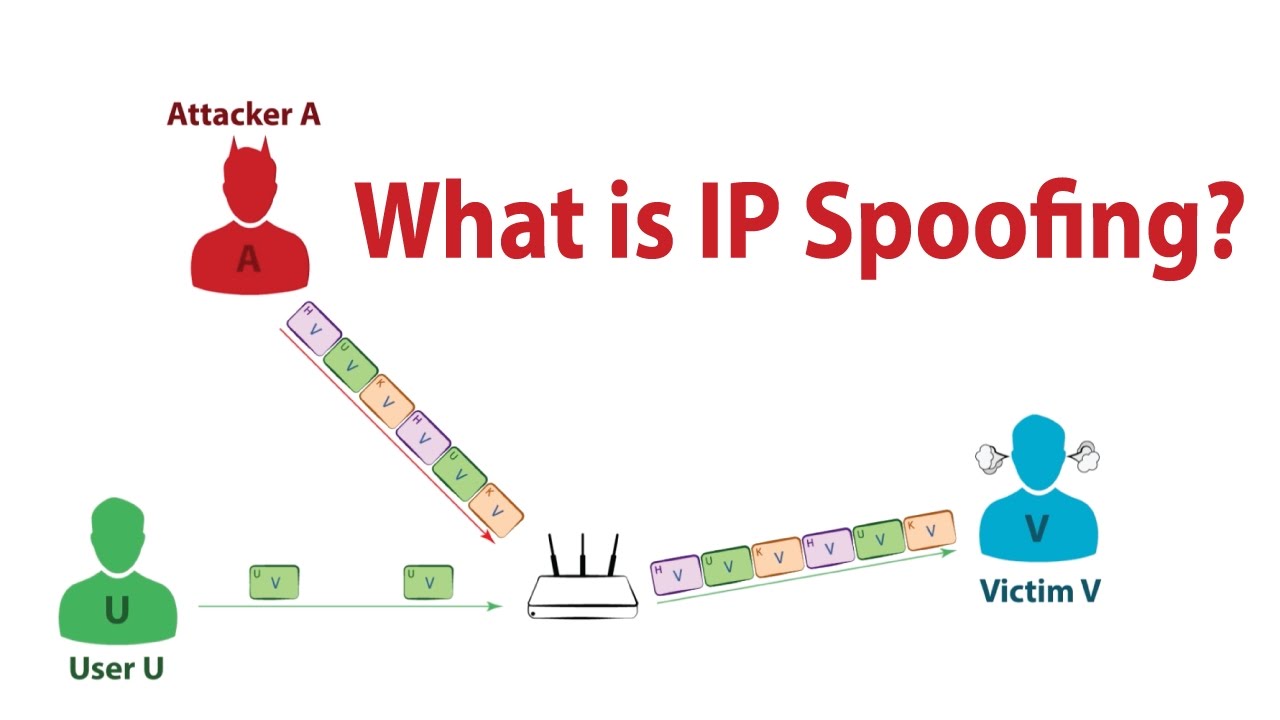

MITM | |||

|---|---|---|---|

Sigla per Man In The Middle | |||

Riservatezza | |||

|---|---|---|---|

Traduzione italiana di Confidentiality | |||

Schema "sfida/risposta" | |||

|---|---|---|---|

Traduzione italiana per la tecnica "Challenge/Response" | |||

Sicurezza informatica | |||

|---|---|---|---|

Sinonimo di CyberSecurity | |||

Sniffer | |||

|---|---|---|---|

Testo cifrato | |||

|---|---|---|---|

Traduzione per ciphertext | |||

Testo in chiaro | |||

|---|---|---|---|

Traduzione italiana di plaintext | |||

Pagina: 1 2 3 (Successivo)

TUTTI