Glossario

Concetti/Parole chiave da definire, in circa 3 righe, con un disegno e un link (se opportuni); le immagini vanno "incluse" (=devono apparire entro la definizione e non devono essere scaricate). Impostare attentamente le opzioni di linking. Il campo "parole alternative" va riempito solo se tali parole alternative non sono presenti nel Glossario; particolarmente utile nel caso delle parole maiuscole. Evidenziazioni importanti vanno sottolineate.

Cybersecurity | Sicurezza informatica | Testo in chiaro | Plaintext | Testo cifrato | Ciphertext | CIA | Riservatezza | Confidentiality | Crittografia | Chiave | Cifrario a Sostituzione | Trasposizione (cifrario a ) | Cifrario di Cesare | Cifrario di Vigenère | Algoritmo di cifratura | Chiave di cifratura | Integrità | Availability | Autenticazione | Autorizzazione | Accountability | AAA | Account | Username | Password | Passphrase | Identificazione | Non ripudiabilità | Session Key | Chiave condivisa | Shared key | Crittografia simmetrica | DES | Operatore XOR | RSA | Operatore MOD | AES | Crittografia asimmetrica | Chiave pubblica | Chiave privata | PKI | KDC | Autenticazione con crittografia asimmetrica | Hash | Funzione di hash | Digest | Impronta | Fingerprint | Message Authentication Code | MAC | Certification Authority | CA | Autorità di certificazione | Certificato Digitale | Firma digitale | Attacco Replay | Attacco Brute Force | Schema "sfida/risposta" | Schema challenge/response | Nonce | Sniffing | Sniffer | Wireshark | Man In The Middle | MITM | Spoofing | Phishing | PEC | SPID | CNS | pdf | p7m | XML | Chiave di sessione | Firma digitalizzata | RADIUS | TACACS+ | Kerberos (non svogere le definizioni in rosso)

Ordinato per Ultimo aggiornamento decrescente Ordina cronologicamente per: Ultimo aggiornamento

Pagina: (Precedente) 1 2 3 4 5 6 7 (Successivo)

TUTTI

Crittografia simmetrica | |||

|---|---|---|---|

La Crittografia simmetrica utilizza algoritmi a chiave simmetrica per cifrare e decifrare messaggi; la chiave è la stessa per entrambe le operazioni, da cui l'attributo "simmetrica". | |||

Crittografia | ||||

|---|---|---|---|---|

La crittografia ("scrittura nascosta" in greco) altera (cifra) il messaggio tra due utenti in modo tale che esso risulti incomprensibile ad un soggetto terzo che intercetti il messaggio; garantisce pertanto la riservatezza del messaggio.

| ||||

Crittografia asimmetrica | ||||

|---|---|---|---|---|

La crittografia asimmetrica utilizza una coppia di chiavi: con una si cifra, solo con l'altra si decifra; i ruoli si possono invertire; pur conoscendo una chiave non è praticamente possibile dedurre l'altra. E' usatissima nella Cybersecurity, ad esempio nello scambio delle chiavi di sessione. In molti contesti le due chiavi prendono il nome rispettivamente di chiave privata e di chiave pubblica; in questo modo è consentita la distribuzione a tutti della chiave pubblica di un soggetto, che dovrà tenere segreta la propria chiave privata; in questo modo si possono implementare riservatezza e autenticazione. La crittografia asimmetrica potremmo dire che è più "sicura" rispetto alla crittografia simmetrica, ma è decisamente più lenta. In figura l'utilizzo della crittografia asimmetrica per scambiare messaggi riservati:

| ||||

KDC | |||

|---|---|---|---|

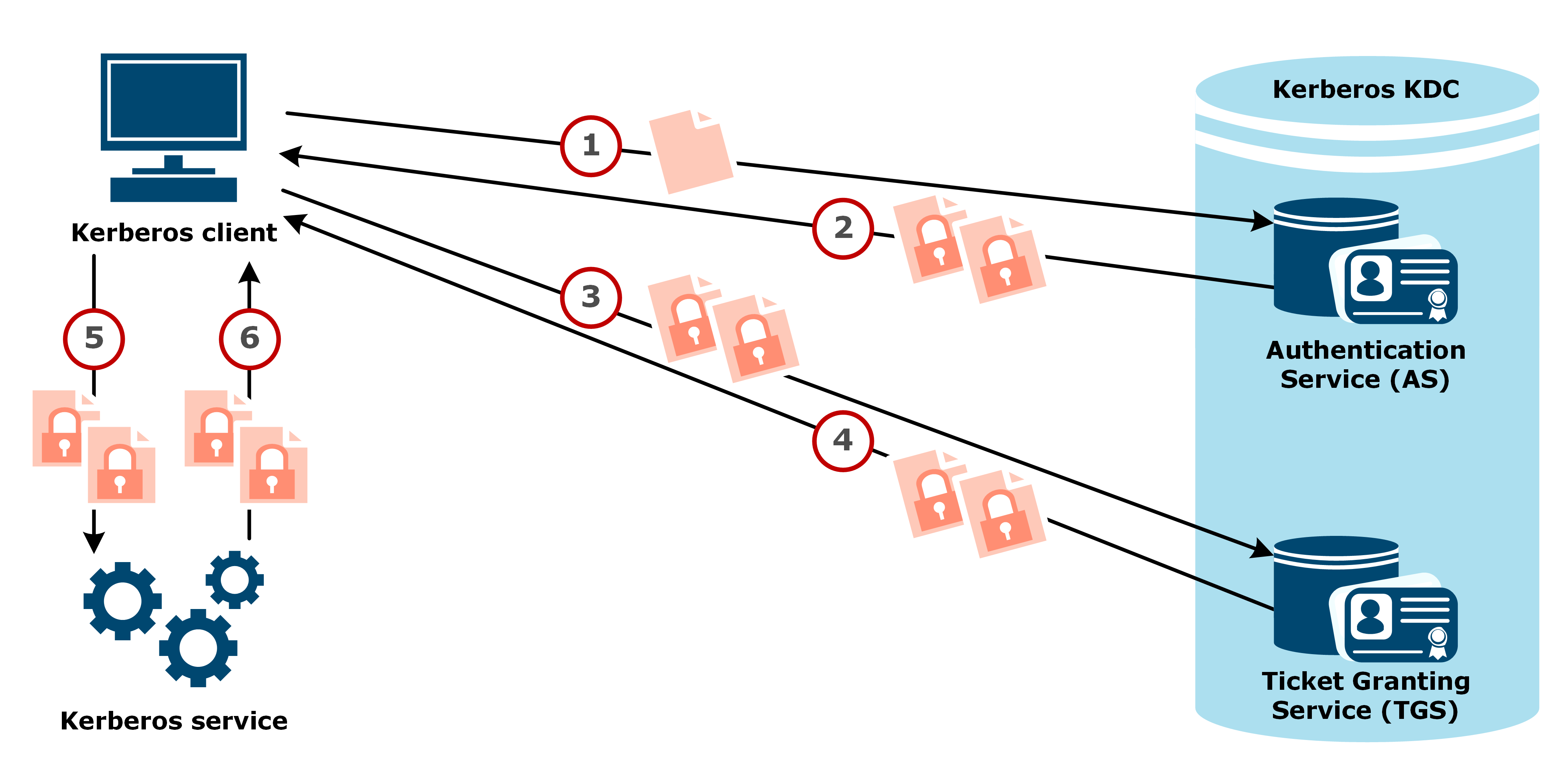

Il KDC è un server che condivide una chiave simmetrica con ognuno degli utenti registrati; pertanto è in grado di comunicare in segretezza con ciascuno di essi. Supponendo che A e B siano due utenti registrati presso il KDC e che KA e KB siano le rispettive memorizzate nel KDC, la procedura che consente ad A e B di comunicare in segretezza è:

nella figura uno schema con KDC utilizzato da Kerberos

| |||

Sniffer | |||

|---|---|---|---|

Chiave di cifratura | |||

|---|---|---|---|

Una chiave di cifratura è un‘informazione usata come parametro in un algoritmo di cifratura per alterare i dati trasmessi in modo tale da renderli incomprensibili a occhi indiscreti (a meno che non si abbia la chiave)

| |||

Phishing | |||

|---|---|---|---|

E’ un particolare tipo di truffa che cerca di ingannare gli utenti con tentativi di spoofing su Internet; fa pervenire agli utenti messaggi (tipicamente via email) spacciate come provenienti da mittenti affidabili (banche, uffici pubblici ecc.) chiedendo di fornire informazioni riservate (tipicamente username e password) direttamente all'utente; per questo motivo è definito social engineering. Un attacco di phishing supera tutte le barriere e i filtri della Cybersecurity; ci si difende con la formazione culturale informatica del personale. | |||

Availability | |||

|---|---|---|---|

Una delle delle caratteristiche della triade CIA, tradotta come Disponibilità; si riferisce alla possibilità di accedere a un servizio o a una risorsa. Un provider (fornitore) di un servizio, qualunque esso sia, deve garantire una certa disponibilità di tale servizio e, se questa viene meno, deve pagare per la mancata erogazione. La Availability si misura normalmente in percentuale, considerando ideale il 100%. Sono famosi i "cinque 9", ovvero 99,999%, tradotto in tempo significa che il servizio può essere "down" al massimo 5 minuti all'anno. | |||

Account | |||

|---|---|---|---|

Account - o per meglio dire: account utente - è sinonimo di "utenza informatica". Come nella realtà ci si registra presso un servizio con una utenza, così nei sistemi informatici ci si registra presso un server o un sistema con un account; in questo modo si ottiene l'accesso a risorse/dati/servizi/... Nel gergo comune si associa al termine account la coppia username+password, che costituiscono di fatto le credenziali più diffuse di un account. Quando un utente tenta di entrare in un servizio col proprio account, si sta realizzando il processo di autenticazione; successivamente l'utente avrà l'autorizzazione a usufruire di particolari dati/servizi/risorse/... e la sua attività sarà tracciata mediante meccanismi di accountability. Non è sempre vero che un account sia associato ad una persona fisica; è tipico nei sistemi operativi sentir parlare di "account di sistema", associati a particolari processi dell'OS.

| |||

Sniffing | |||

|---|---|---|---|

Lo sniffing è l’attività di intercettazione dei dati in tempo reale tramite software specifici - sniffer - caricati su apparati che rimangono nascosti durante la comunicazione fra due host. | |||

Pagina: (Precedente) 1 2 3 4 5 6 7 (Successivo)

TUTTI