Riservatezza | ||

|---|---|---|

Traduzione italiana di Confidentiality | ||

Schema "sfida/risposta" | ||

|---|---|---|

Traduzione italiana per la tecnica "Challenge/Response" | ||

Sicurezza informatica | ||

|---|---|---|

Sinonimo di CyberSecurity | ||

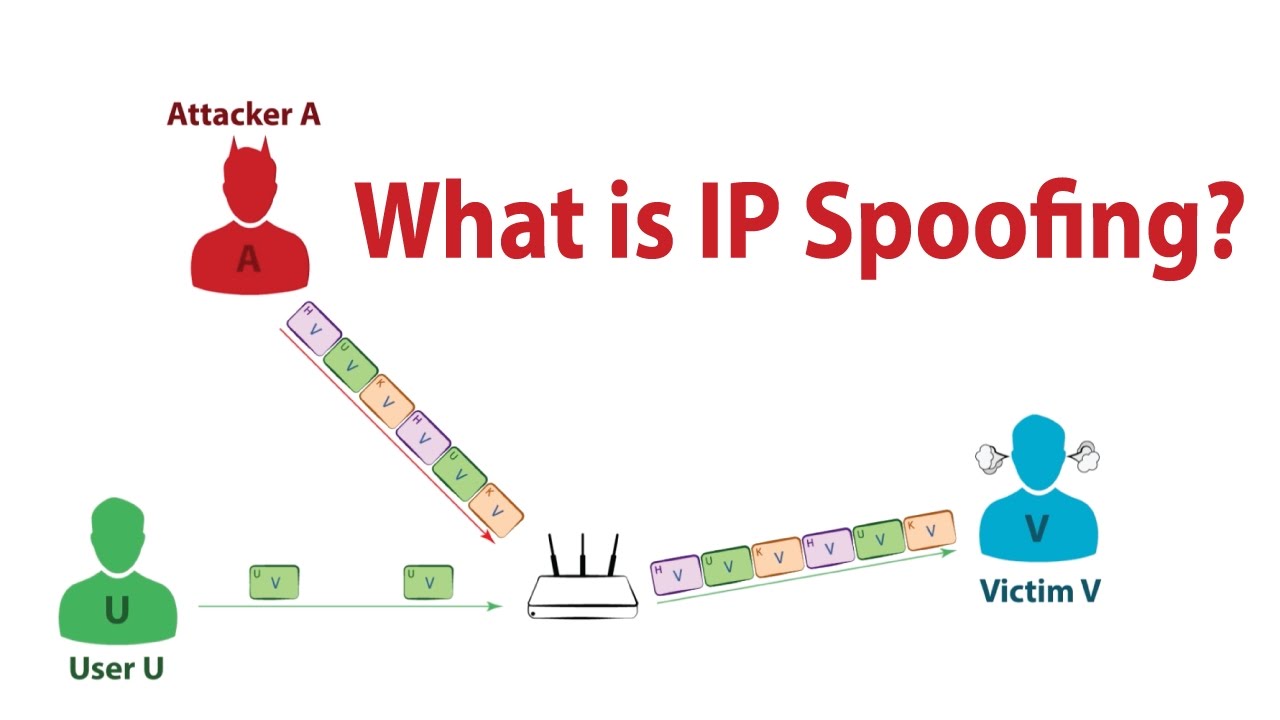

Sniffer | ||

|---|---|---|

Testo cifrato | ||

|---|---|---|

Traduzione per ciphertext | ||

Testo in chiaro | ||

|---|---|---|

Traduzione italiana di plaintext | ||

Autenticazione con crittografia asimmetrica | ||

|---|---|---|

Un qualunque elemento crittografato con la chiave privata del mittente può essere decodificato solo la sua chiave pubblica (non esistono altri metodi per decifrarlo); questo è un modo per autenticare il mittente, e per implementare anche la non-ripudiabilità. Tale autenticazione si usa in molte applicazioni crittografiche, tra cui la firma digitale. | ||

Cifrario a Trasposizione | ||

|---|---|---|

Il Cifrario a Trasposizione è una tecnica crittografica in cui i caratteri del testo vengono rimescolati con una permutazione degli elementi, mantenendone così la frequenza. Un esempio è il seguente: mittente e destinatario si accordano su una chiave segreta condivisa. Il mittente scrive un testo in una matrice (con righe e colonne) avente tante colonne quante sono le lettere della chiave e tante righe fino a contenere il testo, con eventuale riempimento dell'ultima riga; il testo viene poi spedito per colonne, riordinate in base all'ordine alfabetico della chiave. Il destinatario, usando la chiave, ricostruisce il messaggio individuando le colonne e riordinandole. | ||

Shared key | ||

|---|---|---|

Chiave segreta condivisa tra due utenti che devono comunicare in maniera sicura utilizzando un algoritmo di crittografia a chiave simmetrica. | ||