operatore XOR | ||

|---|---|---|

Nonce | ||

|---|---|---|

Number once (numero che viene utilizzato una sola volta e non può essere ripetuto); ampiamente utilizzato nello schema challenge & response. | ||

Firma digitale | ||

|---|---|---|

La firma digitale è una forma di identificazione del soggetto usata nei documenti informatici, esattamente come la firma manuale sui documenti cartacei; per essere utilizzata ha bisogno di un apposito kit. Il documento firmato digitalmente non può più essere modificato. La firma digitale utilizza la crittografia asimmetrica; i formati tipici sono pksc#7, PDF, XML. Da non confondersi con la firma digitalizzata che è la scansione della firma manuale. | ||

Passphrase | ||

|---|---|---|

Consiste in una password più efficace, perchè si tratta di un insieme di frasi che si utilizzano nella fase di autenticazione a un servizio/sistema/risorsa. Essendo un insieme di frasi risulta più difficile da violare.

| ||

Identificazione | ||

|---|---|---|

Quando un utente richiede l'accesso a una risorsa/servizio/sistema, i controlli d'accesso determinano se dietro all'utente c'è chi dice di essere tramite una certificazione ufficiale fornita da una CA. Un esempio sistema di identificazione è lo SPID associato a una persona che ne certifica l'identità digitale. | ||

Password | ||

|---|---|---|

La password è una parola segreta che l'utente deve digitare nella fase di autenticazione a un servizio/sistema/risorsa; è quasi sempre accompagnata dalla username. Oggi si parla anche di passphrase come miglioramento della sicurezza. | ||

Attacco Brute Force | ||

|---|---|---|

Attacco informatico che prevede l'utilizzo della "brute force". Utilizzare la forza bruta nella ricerca di una soluzione a un problema informatico prevede un approccio per tentativi che utilizzi tutti i possibili parametri dell'algoritmo indagato. Nel caso specifico della Cybersecurity significa sostanzialmente provare a forzare l'algoritmo di cifratura utilizzando tutte le chiavi possibili; è una procedura molto lenta . [Tempestare un server con migliaia o milioni di richieste rientra tra i tentativi di attacco brute force] Per scoraggiare gli attacchi di brute force bisogna essere statisticamente certi che i tempi necessari alla violazione della chiave siano talmente lunghi da far rinunciare l'attaccante, oppure sufficientemente lunghi da rendere inutili perché obsoleti - gli esiti della violazione. | ||

PKI | ||

|---|---|---|

Semplificando un po' potremmo dire che una PKI è l'insieme delle Certification Authority, ovvero una struttura che mantiene, aggiorna, verifica e garantisce le chiavi pubbliche di vari soggetti/imprese. in figura un dettaglio della struttura reale di una PKI

| ||

Criptografia | ||

|---|---|---|

La criptografia è un insieme di procedure ideate allo scopo di nascondere il significato di un messaggio a tutti tranne al legittimo destinatario | ||

Integrità | ||

|---|---|---|

L'integrità di un messaggio è la proprietà che il messaggio non sia stato alterato durante la comunicazione. Un messaggio è integro all'arrivo se coincide con quanto è stato inviato. L'integrità può essere compromessa per gli errori e i disturbi nella comunicazione, oppure intenzionalmente per attività di hacker. L'integrità viene assicurata associando al messaggio un codice di pochi byte (2÷64 tipicamente) calcolato attraverso un algoritmo; tale codice prende il nome, a seconda dei casi, di: checksum, CRC, hash, MAC, ... Questo codice viene spedito insieme al messaggio e ricalcolato a destinazione; se questi due valori non coincidono significa che il contenuto non è conforme all'originale inviato. | ||

Autorizzazione | ||

|---|---|---|

L'autorizzazione che viene concessa ad un utente/account riguarda i permessi (diritti) concessi sulle risorse (file ecc.) del sistema a cui ha avuto accesso. L'utente col massimo grado di autorizzazioni è tipicamente l'admin(istrator). | ||

Chiave pubblica | ||

|---|---|---|

Una chiave pubblica è una chiave di cifratura utilizzata in coppia con la corrispondente chiave privata. La caratteristica di queste chiavi è che ciò che viene cifrato con una, può essere decifrato solo con l’altra; e viceversa. La chiave pubblica viene depositata presso enti nazionali accreditati (PKI) e consegnata a chi la vuole.

Classico schema di comunicazione riservata, tra utenti, con chiavi asimmetriche | ||

Shared key | ||

|---|---|---|

Chiave segreta condivisa tra due utenti che devono comunicare in maniera sicura utilizzando un algoritmo di crittografia a chiave simmetrica. | ||

Certificato Digitale | ||

|---|---|---|

Il Certificato Digitale è un documento elettronico che associa in maniera univoca l’identità di un soggetto (persona fisica, persona giuridica oppure servizio web) a una chiave pubblica. Il certificato consente al soggetto interessato di svolgere operazioni di crittografia asimmetrica a chiave pubblica. | ||

DES | ||

|---|---|---|

DES (Data Encryption Standard) è un algoritmo di cifratura con chiave simmetrica a 64 bit, antenato di molti algoritmi della Cybersecurity. Presenta alcuni difetti, infatti i computer moderni possono forzare una chiave DES in poche ore. Fa ampio uso dell'operatore logico XOR. Con il DES il testo viene suddiviso in blocchi di 64 bit. Nel corso degli anni, vista le vilazioni dell'algoritmo, è stato sostituito prima dal 3DES e successivamente dal AES. . | ||

RADIUS | ||

|---|---|---|

RADIUS ovvero (Remote Authentication Dial-In User Service), eseguito nel livello di applicazione ha la possibilità di utilizzare 2 protocolli differenti udp e tcp, spesso, è utilizzato dagli ISP (fornitore di servizi Internet) e dalle aziende per gestire l'accesso a Internet o reti interne, reti wireless e servizi integrati di posta elettronica. Le reti che comprendono RADIUS solitamente contengono un componente client RADIUS che comunica con il server RADIUS.

| ||

Wireshark | ||

|---|---|---|

In informatica e telecomunicazioni Wireshark è un software per analisi di protocollo o packet sniffer utilizzato per la soluzione di problemi di rete, per l'analisi e lo sviluppo di software di comunicazione e per la didattica, possedendo tutte le caratteristiche di un analizzatore di protocollo standard. | ||

Accountability | ||

|---|---|---|

RSA | ||

|---|---|---|

RSA è l'acronimo delle iniziali dei nomi di tre inventori di un famoso algoritmo di cifratura asimmetrica. L'RSA si basa sull’uso di due chiavi distinte generate in modo che sia praticamente impossibile ricavare una dall’altra. Le due chiavi, dette chiave pubblica e chiave privata, servono una per cifrare e l'altra per decifrare il messaggio. | ||

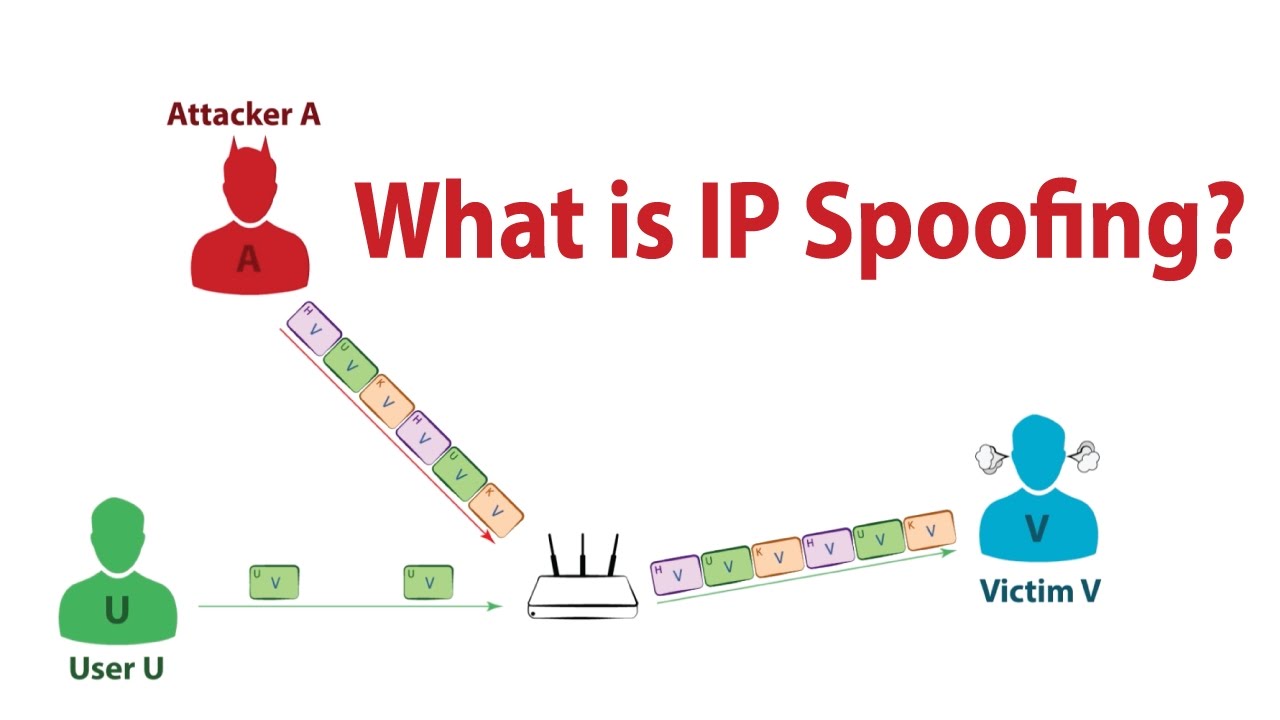

Attacco Replay | ||

|---|---|---|

L'attacco replay prende di mira i meccanismi di autenticazione sniffando le credenziali di autenticazione inviate da un host, per poi riutilizzarle in una successiva comunicazione verso lo stesso destinatario, con un tipico spoofing di identità. | ||

AAA | ||

|---|---|---|

Sigla per Authentication Authorization Accountability Esistono server AAA; il loro servizio è quello di:

Esempi di server AAA sono i server RADIUS e i server TACACS+ | ||

Confidentiality | ||

|---|---|---|

Sinonimo di Riservatezza, è una caratteristica fondamentale della sicurezza delle comunicazioni e fa parte della triade "CIA". Una comunicazione è riservata (confidenziale) se risulta comprensibile solo al destinatario; se anche venisse intercettata non consentirebbe all'hacker di comprendere l'informazione trasportata. | ||

Cifrario di Cesare | ||

|---|---|---|

Algoritmo di crittografia a sostituzione, si dice ideato da Giulio Cesare; si basa sulla scelta di una chiave numerica (N): ogni lettera in chiaro viene sostituita con quella situata dopo N posizioni. Scegliendo come chiave 13 il carattere crittografato risulta 13 caratteri avanti rispetto al carattere in chiaro; se si arriva alla Z si ricomincia dalla A, circolarmente.

| ||

Cifrario a Sostituzione | ||

|---|---|---|

Il cifrario a sostituzione è un metodo di cifratura in cui ogni carattere del testo in chiaro è sostituito con un altro carattere, secondo uno schema regolare (algoritmo di cifratura). Il destinatario inverte il processo per decifrare il testo originario. Uno dei più famosi è il cifrario di Cesare. | ||

Cifrario a Trasposizione | ||

|---|---|---|

Il Cifrario a Trasposizione è una tecnica crittografica in cui i caratteri del testo vengono rimescolati con una permutazione degli elementi, mantenendone così la frequenza. Un esempio è il seguente: mittente e destinatario si accordano su una chiave segreta condivisa. Il mittente scrive un testo in una matrice (con righe e colonne) avente tante colonne quante sono le lettere della chiave e tante righe fino a contenere il testo, con eventuale riempimento dell'ultima riga; il testo viene poi spedito per colonne, riordinate in base all'ordine alfabetico della chiave. Il destinatario, usando la chiave, ricostruisce il messaggio individuando le colonne e riordinandole. | ||

Algoritmo di cifratura | ||

|---|---|---|

L'algoritmo di cifratura prende un testo generico (plain-text) e lo converte in una forma indecifrabile (cipher-text) per un osservatore esterno; per operare l'algoritmo ha bisogno di una chiave (è parametro dell'algoritmo). L'operazione di de-cifratura avviene: nella crittografia simmetrica con la medesima chiave della cifratura, nella crittografia asimmetrica con una chiave diversa. In figura uno schema di cifratura simmetrica:

| ||